TA的每日心情 | 怒

2022-12-10 15:15 |

|---|

签到天数: 83 天 [LV.6]常住居民II

|

在网络威胁无处不在的当下

. ~: w$ I" D" @- c: N& l' B& ^

企业遭遇勒索攻击是件很糟心的事+ R" f2 Y" e: `" ~6 l2 A9 ^# v

( h( [. }" a0 T1 w- ?" ]1 y

但还有比这更糟心的

4 I1 A g6 m! O) {5 Q% G% q0 N9 ~8 x. j9 z" F: C2 {6 f! B+ O

那就是

" S1 |5 g( E( G: l( [- U- R+ ? { ~ D

同时被三伙黑客勒索!

) I5 P! V9 n! ~! Q0 |

0 ~7 s3 ?% V& k 三封勒索信

; p" T: A9 }, [! h) F. N* F; G( A$ T- q- T2 y* F2 t

今年上半年,某汽车制造商在两周内遭遇了连续三起勒索攻击。2 u% s- g0 F6 ]8 @

* |" O0 l: e( }. \0 U2 b

三个勒索团伙都以同一个远程桌面协议(RDP)的错误配置为切入点发动袭击,他们各自执行勒索软件、加密数据、留下赎金要求,其中一些文件甚至被三重加密。

; l. n# F# }- ?% \; @8 \7 O+ I! Y0 u" ?" |

值得玩味的是,本起攻击事件中,第三家黑客组织BlackCat在撤场前不仅清理了自家活动痕迹,还将前两个攻击者LockBit和Hive的行为日志一并删除掉。

) \% Y' ?8 W1 w5 U/ u1 H, ^# ?7 z+ V

6 y3 I. T% F _ “同一时间段发起攻击”、“基于相同的漏洞获取网络权限”、“日志信息一起删除”——三起攻击的相似之处不止一星半点,难道是巧合吗?

/ E; U( e, J/ J: e8 o, J( H

8 ?: V" d; T( d! m  % v- i9 o& r, m2 J* z8 Y % v- i9 o& r, m2 J* z8 Y

' o: T9 I5 B+ H7 L7 \- f 尽管目前研究人员尚未找到证据证明这三起攻击是犯罪分子协调好的预谋行为,但需要警觉的是,一股不同寻常的攻击风向正在勒索网络中兴起。

% O2 Q, g, r5 ]$ C" \, G9 Q$ t) G0 J7 s, u

多重攻击

; V( P( m, t A) k, u6 D- M% _! E8 _" C: x

在一般认知里,地下网络犯罪集团之间大多存在黑吃黑的情况:他们相互争夺资源,千方百计阻止对方扩张,比如加密矿工通常会在同一个系统上灭掉竞争对手,远程访问木马(RAT) 看到其他恶意软件家族也会将其从受感染的系统中踢出去……

" f- b& F9 g4 d! z8 S- d

# [$ T% E0 I" |, W4 ~" n 不过勒索软件攻击者似乎并没有遵循这一趋势,除了前述BlackCat帮忙删除前两家黑客组织活动日志,还有个例子是黑客组织Karakurt Team曾利用LockBit勒索团伙创建的后门窃取数据并勒索赎金。* C& E) m9 z4 A

4 x6 Q: Q* h; Z: M

为什么勒索软件攻击者们会达成这种友好的合作呢?可能有如下原因:# M, d4 A( o$ G$ V- H0 G: G

$ V# a n) s7 G2 g9 Y ●勒索团伙之间不存在争夺CPU资源或僵尸网络规模的利益冲突,所以没必要扼杀竞争。

$ `' n6 X, Q6 [$ M0 |/ ]# F) c' e) T

●初始访问代理 (IAB)为勒索软件铺平了道路。初始访问代理就是那些贩卖网络初始访问权限的人,他们先通过多种方式,如暴力访问远程桌面协议(RDP)或远程管理软件、利用系统中未修补的漏洞等获得受害者网络初始访问权限,之后再转售他人以获利。( q) W/ a/ j& i0 i( b

6 D3 _* x0 ]9 J s9 h, ^; Z 自此网络犯罪分子不必在前期投入大量时间去识别目标、破解密钥,只需将精力用在部署更多攻击活动上,从而获得更高收益。

5 X# I! H; h- C. H L" _

" B4 A6 j# I: E) [5 H ●近些年勒索软件的暴利吸引了不少犯罪者加入,勒索软件即服务(RaaS)也降低了网络攻击的门槛,在这个狼多肉少的拥挤市场上,黑客们可能认为对目标施加的压力越大(多次攻击),受害者支付的可能性就越高。" u. U$ n! @5 j- |! d

0 M9 a- c) r7 E, e) E. C

3 S4 v2 w5 }1 U' }0 O

; z" z5 q) d2 D. {* S 多重攻击现象对企业意味着灾难,一个绑匪的赎金要求已经吃不消了,更何况这些绑匪的数量要乘以N,多份赎金加起来,恐怕数十万、数百万乃至数千万美金都打不住。/ G+ \. Y5 z2 O

3 h) E4 n z' N6 }) r, u3 ]3 E

另外,受害者不仅要面对更多对手,而且业务数据经过重叠加密,要想在短时间内从这些攻击中恢复过来,技术困难可能难于上青天。, h! N0 H& r+ ^0 x5 A& t3 i @' U' M

+ b# X7 j6 w; N. b% ]/ V 化被动为主动0 e1 q# F8 _# d$ h; b2 t! z

* `% q+ s0 ^* q" k' M5 q0 ], w S 虽然黑客攻击手段不断翻新,网络威胁形势一直在演变升级,但这并非无解,应对安全风险,首要的法子是避免成为受害者。

/ g1 _, ]" G7 h" ~0 H7 Q- n

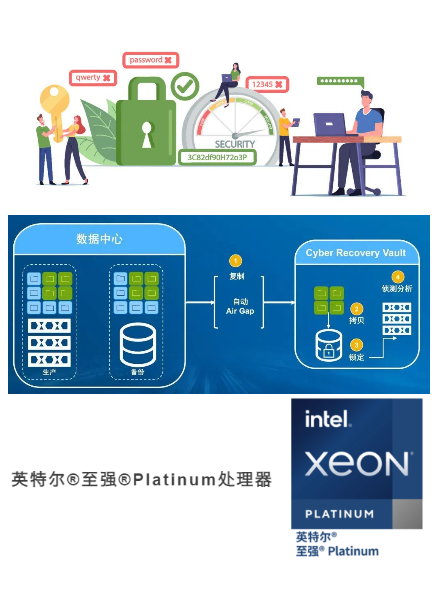

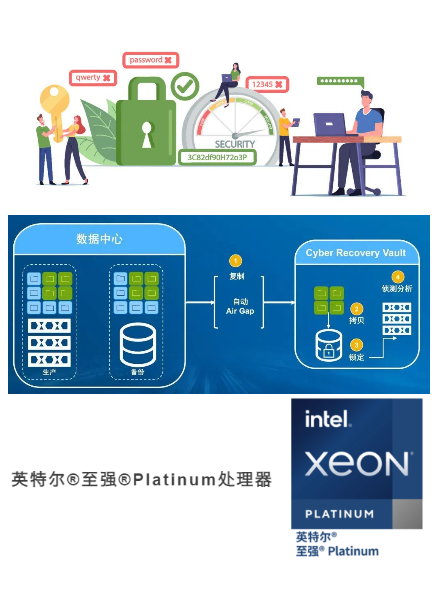

0 _. {! t0 o* {( j4 t 组织可以在整个网络中实施强密码和多因素身份验证,如上述三重攻击事件所示,远程桌面协议等给黑客的登堂入室大开方便之门,但使用复杂密码和多因素身份验证在很大程度上可以抵御账户入侵威胁。( Z$ K" Y6 {- G# M/ N& y C

4 C: ^5 R- C" V 黑客用以入侵网络的另一种常见手段是利用漏洞,对此组织必须尽快应用安全更新,该打补丁打补丁,以免不法分子滥用已知漏洞与修复程序发起勒索攻击。

* [6 \+ O4 n8 X, n! |! F+ t4 Q- \7 x) C5 ~3 S

另外,如果组织自身应对网络威胁的能力有限,可以信赖戴尔科技集团这样的专业选手。面对数据时代下的安全诉求,戴尔科技集团以全面完善的技术、解决方案和多种现代化手段,帮助企业加强数据安全、提高网络弹性,筑牢安全根基。

8 {! B, f! ?% K; l4 Q8 u! J" T/ |2 h9 D$ l

为了更好地帮助用户应对数据安全挑战,戴尔科技集团着力构建了“三位一体”的数据保护策略,即备份(BR)+容灾(DR)+数据避风港(CR),让企业用户面对不同威胁时可按需采取不同的保护措施。3 m+ p8 _" n9 O4 @+ }

. M. e9 I# h+ `3 }' L" M8 C

“三位一体”数据保护以PowerProtect DD系列产品为基础构建,PowerProtect DD可无缝集成用户的现有环境与新型应用,建立统一的数据保护资源池,打破备份数据孤岛,简化多云工作负载的数据保护流程。

& L9 }5 A- d5 p: s

+ ]! Z7 c- c/ }" K8 @ * PowerProtect DD数据保护专用存储设备采用英特尔?Xeon?可扩展处理器,可以快速、安全、高效地保护和管理用户数据,并为多云工作负载实现简化和高效运营。; R( M' h4 T8 d0 B1 {

+ l/ E2 z7 N! T

在这个数据保护体系中,备份(BR)方案以可靠、快速、低成本的恢复策略可满足企业用户对大规模数据的备份需求,容灾(DR)方案可为关键业务数据提供全面且高效的保护,避风港(CR)方案可自动执行端到端工作流,保护和隔离关键数据、识别可疑活动,并在需要时执行数据恢复,提高业务从网络攻击中恢复的能力。

0 C% F3 \+ V/ k+ R% m: s

, k2 [+ \5 v, A" U: R1 z' t1 I/ ~ 特别值得一提的是PowerProtect Cyber Recovery避风港(CR)方案,作为应对网络威胁的大杀器,PowerProtect Cyber Recovery于2020年得到美国银行家协会联合多家金融机构和协会成立的非营利组织Sheltered Harbor正式认可,多年来在全球多个行业守护多家客户的网络安全。

2 z* u! C$ @7 X8 a/ }% {+ ?! l! Y# Z: [

Cyber Recovery 通过Air Gap网闸隔离机制和副本锁定机制阻断勒索病毒感染备份数据的可能性。为防止备份文件被恶意删除,系统同时对隔离保存库内的数据进行锁定,确保备份数据副本不可加密、不可篡改、不可删除。一旦“最坏情况”发生,还可迅速对数据进行隔离、清洗、扫描,让核心业务起死回生。

& ~3 R+ l# p7 H b- }3 ]3 Q& U* U' m6 l2 l+ |6 h. l

同时,CyberSense可对存储区的所有数据执行完整的内容索引以确认完整性,并且在文件可能发生损害时发出报警,从而主动识别风险。借助Cyber Recovery方案,当生产系统的数据和备份数据遭遇勒索软件加密,数据避风港会基于干净的数据实现数据恢复和业务还原,提高数据保护和恢复的成功性,提升企业部署方案的信心。4 e' v4 ~- e8 g: I% ~' ^

6 V* L% Y& U3 f# _4 O- q

在层出不穷的网络威胁态势下,戴尔科技集团永远是您值得信赖的合作伙伴,我们提供全面的网络弹性,助您安全地进行业务创新并实现突破。

- f1 \2 g& D6 G2 v _( t- U

% F; J1 T/ |0 M, ?0 ]! [  1 D O% l- S7 J" n6 j+ b# B 1 D O% l- S7 J" n6 j+ b# B

# Y+ k+ s; n! E

|

|

莆田“工资论”(经

莆田“工资论”(经 莆田强势社区“兵马

莆田强势社区“兵马 举报一枚西安人在莆

举报一枚西安人在莆 古老的莆田

古老的莆田 微商货源是从哪里来

微商货源是从哪里来 分析揭秘莆田各大论

分析揭秘莆田各大论 中国屌丝演变过程与

中国屌丝演变过程与

窥视卡

窥视卡 雷达卡

雷达卡

发表于 2022-9-28 16:15:13

发表于 2022-9-28 16:15:13

% v- i9 o& r, m2 J* z8 Y

% v- i9 o& r, m2 J* z8 Y

1 D O% l- S7 J" n6 j+ b# B

1 D O% l- S7 J" n6 j+ b# B 提升卡

提升卡 置顶卡

置顶卡 沉默卡

沉默卡 喧嚣卡

喧嚣卡 变色卡

变色卡 千斤顶

千斤顶 显身卡

显身卡